行業新聞與部落格

WithSecure 揭露邊緣軟體和基礎設施裝置的大規模利用

根據 WthSecure 的新報告,邊緣服務和基礎設施裝置中的漏洞正越來越多地被網路威脅行為者利用。

邊緣服務是安裝在網路邊緣並可從網際網路和內部網路訪問的軟體,對威脅行為者具有吸引力,因為它們是進入網路的完美初始接入點。

近期,對易受攻擊的邊緣軟體的利用呈現爆炸式增長,安全事件包括 MOVEit、CitrixBleed、Cisco XE、Fortiguard 的 FortiOS、Ivanti ConnectSecure、Palo Alto 的 PAN-OS、Juniper 的 Junos 以及 ConnectWise ScreenConnect。

傳統上,這些被利用的邊緣服務安裝在基礎設施裝置(也稱為裝置)上。這些裝置由供應商提供,無需額外的安全工具,具有完整的供應商定義的軟體和硬體。最常見的基礎設施裝置包括防火牆、VPN 閘道器和電子信箱閘道器。

邊緣安全漏洞持續增加

WithSecure 在報告引言中提醒讀者,近期多份報告表明,大規模利用可能已取代殭屍網路成為勒索軟體事件的主要載體,且因大規模利用漏洞軟體而引發的安全事件數量迅速增加。

基於這一假設,這家總部位於芬蘭的公司想要確定邊緣服務漏洞利用在這一趨勢中發揮了多大程度的關鍵作用。

WithSecure 分析了一些趨勢,這些趨勢將邊緣服務和基礎設施漏洞與已知被利用漏洞 (KEV) 目錄中的其他漏洞區分開來,該目錄是由美國網路安全和基礎設施安全域性 (CISA) 維護的已知被利用的嚴重漏洞列表。

該公司發現,在過去的幾個月中,新增到 KEV 列表中的邊緣服務和基礎設施漏洞比常規漏洞還多。

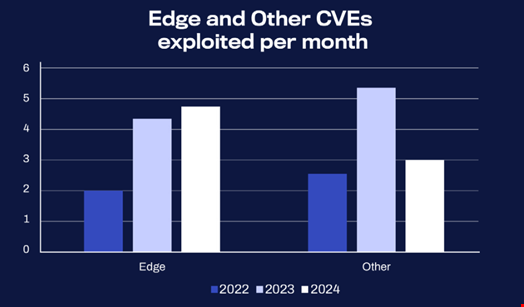

例如,雖然 2024 年每月新增到 KEV 列表中的常見漏洞和暴露 (CVE) 數量與 2023 年相比有所下降 (-56%),但邊緣服務和基礎設施 CVE 的每月增加量在同一時期增加了 22%。

雖然過去三年每月被利用的漏洞的總體趨勢並不一致,但相比之下,每月被利用的邊緣漏洞自 2022 年以來一直在持續上升。

此外,CISA 的 KEV 列表中新增的邊緣服務和基礎設施漏洞往往比其他型別的 CVE 更具影響力,在過去兩年的 KEV 資料中,這些特定 CVE 的嚴重性評分高出 11%。

最近新聞

2024年11月12日

2024年11月12日

2024年11月12日

2024年11月12日

2024年10月28日

2024年10月28日

2024年10月28日

2024年10月28日

需要幫助嗎?聯絡我們的支援團隊 線上客服