行業新聞與部落格

惡意行為者利用 ProjectSend 嚴重漏洞

據漏洞情報提供商 VulnCheck 稱,開原始檔共享網路應用程式 ProjectSend 的面向公眾的例項已被攻擊者利用。

ProjectSend 由軟體開發者 Ignacio Nelson 建立,由超過 50 人的團隊維護,在 GitHub 上獲得了 1500 人的支援。

自 2024 年 1 月網路安全公司 Synactiv 向專案維護人員報告此漏洞以來,該 Web 應用程式就一直受到不當身份驗證漏洞的影響。

利用此漏洞,攻擊者可以透過遠端向 options.php 傳送精心設計的 HTTP 請求來未經授權修改應用程式的配置。這可以讓他們建立帳戶、上傳 webshell 並嵌入惡意 JavaScript。

該漏洞已於 5 月份得到修補,ProjectSend 也於 8 月份釋出了官方補丁版本。

然而,該漏洞尚未分配 CVE,這意味著使用者不知道該漏洞有多嚴重。

自補丁釋出以來,Synactiv、Project Discovery(使用 Nuclei)和 Rapid7(使用 Metasploit)已釋出了多個漏洞利用程式。

11 月,VulnCheck 注意到許多面向公眾的 ProjectSend 例項伺服器已開始將其登入頁面標題更改為長而可疑的字串。

在調查這種異常行為的來源後,VulnCheck 得出結論,攻擊者主動意圖利用該漏洞。

CVE 編號機構 VulnCheck 為該漏洞分配了一個 CVE 編號,即 CVE-2024-11680。

它還給出了 CVSS 評分 9.8,這意味著該漏洞非常嚴重。

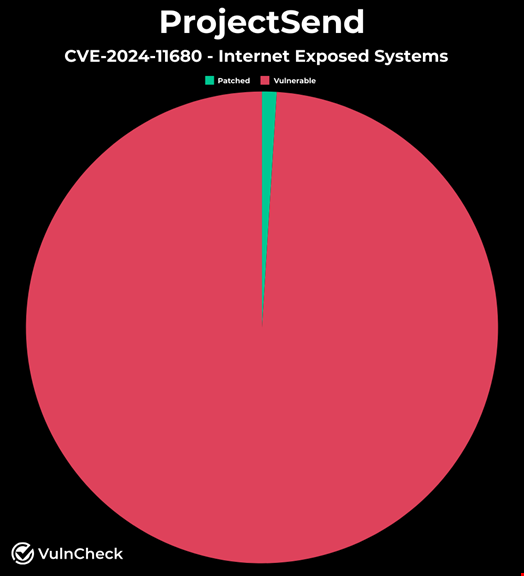

VulnCheck Initial Access 團隊開發了一款掃描器,用於對 ProjectSend 面向網際網路的系統版本進行指紋識別。該團隊發現,只有 1% 的使用者在使用修補版本 (r1750)。

VulnCheck 研究人員在一篇博文中補充道:“考慮到時間線、漏洞利用證據以及補丁採用率低,我們推測漏洞利用可能已經非常普遍。考慮到極低的補丁率,即使現在還不普遍,那麼在不久的將來也有可能。”

最近新聞

2024年11月29日

2024年11月29日

2024年11月29日

2024年11月29日

2024年11月29日

2024年11月26日

2024年11月26日

需要幫助嗎?聯絡我們的支援團隊 線上客服